Webserver gegen DROWN-Attacke abgesichert

Heute haben wir eine vor zwei Tagen bekannt gewordene Sicherheitslücke im OpenSSL-Protokoll auf unseren Webservern geschlossen.

Ergebnis für den DROWN-Test auf netzwerkstudio.de. Der Status „handshake_failure“ ist in diesem Fall eine gute Sache!

Damit sind Ihre per HTTPS verschlüsselten Verbindungen nicht mehr durch diese Man-in-the-Middle-Attacke angreifbar.

Die DROWN-Attacke ermöglicht es, Nutzernamen, Passwörter, Kreditkartennummern, Kurznachrichten usw. durch Angriffe prinzipiell auf jedem HTTPS-Server weltweit abgreifen können, auch wenn das SSLv2-Protokoll auf dem Webserver-Dienst selbst nicht aktiv ist. Es reicht, wenn das SSLv2-Protokoll auf einem x-beliebigen Dienst, wie zum Beispiel SMTP, genutzt wird.

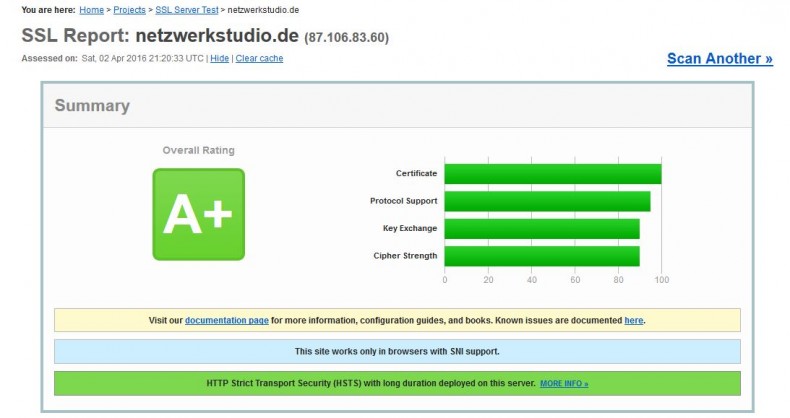

Sollte das Ergebnis so aussehen, wie in diesem Bild, sollten Sie sich umgehend mit Ihrem Provider in Verbindung setzen

Tests von Forschern ergaben, dass 25 Prozent der eine Million Top-Domains weltweit für die Attacke anfällig sind. Insgesamt halten die Forscher jeden dritten HTTPS-Server für gefährdet. Unsere Server sind nicht mehr dabei.

Wenn Sie eine eigene Webseite betreiben, und diese nicht bei uns gehostet ist, können Sie unter folgendem Link prüfen, ob Ihr Server von der DROWN-Attacke (und anderen Angriffen) betroffen ist:

Mehr Informationen zu diesem Thema finden Sie in diesem Beitrag:

Zum Beitrag auf Spiegel-Online

Wir wünschen sicheres Surfen!